Der Kryptotrojaner Emotet ist ein Thema, über das momentan überall im Web berichtet wird. Weil das Thema auch vielen unserer Kunden unter den Nägeln brennt, haben wir der Schadsoftware vor kurzem einen eigenen Trachtendienstag gewidmet. In unserem Vortrag erfuhren die anwesenden Gäste dabei wie der Erpressungstrojaner funktioniert und vor allem, wie man sich vor ihm schützen kann:

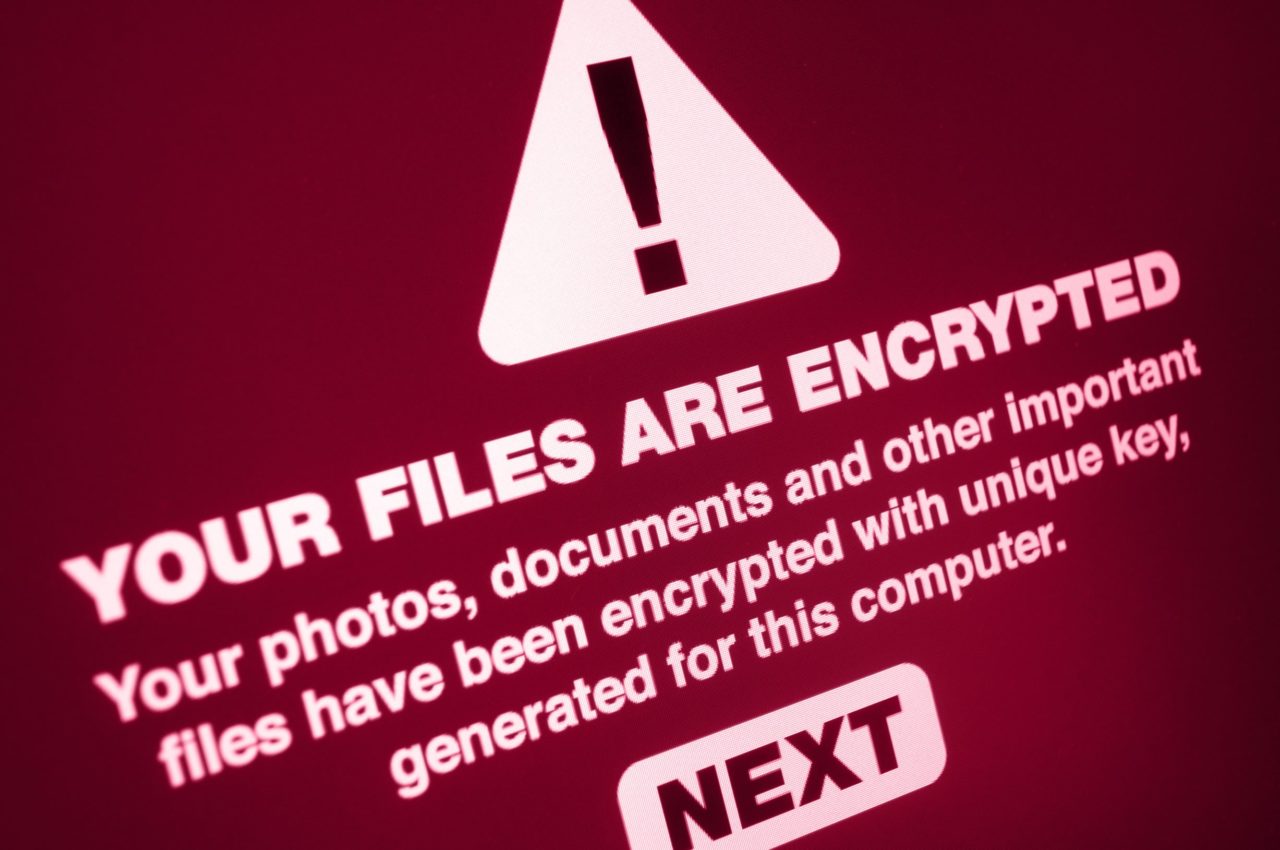

Der Begriff Emotet ist eigentlich eine Sammelbezeichnung für eine ganze Reihe an Schadsoftware. Quasi ein Hacker-Werkzeugkoffer. Angreifer nutzen Schwachstellen im System, um eine sogenannte „Payload“ auf den Zielrechner zu bringen. Im Ergebnis werden dann zumeist Dateien des Benutzers verschlüsselt und für die Herausgabe des Schlüssels ein Lösegeld gefordert. Deshalb spricht man auch von Erpressungssoftware oder Erpressungstrojaner.

Ransomware ist eine Schadsoftware mit Businessmodell. Es geht also nicht darum, die infizierten Firmen oder Rechner zu schädigen, sondern ausschließlich darum, Geld zu verdienen. Und das Geschäft mit den Trojanern ist sehr lukrativ.

Wie kommt es eigentlich zur Infektion?

Um den Trojaner auf einen Rechner zu bringen, benötigt man einen sogenannten „Dropper“ – eine Datei, die die Schadsoftware mitbringt. Das kann z.B. eine Exe-Datei sein, die sich als Office-Dokument tarnt. Ist Windows dann so konfiguriert, dass es Dateiendungen ausblendet, bekommt der User die Zeichenkette nach dem letzten Punkt im Dateinamen nicht mehr zu sehen. So wird aus einer dokument.docx.exe plötzlich eine dokument.docx Datei, die dem ahnungslosen User zunächst ganz harmlos und unauffällig erscheint.

Ein weiterer Weg sind schädliche Makros in Office-Dokumenten. Das ist auch der Weg, auf dem aktuell die meisten Infizierungen mit Emotet stattfinden. Nach wie vor tauschen viele Anwender Office-Dokumente per E-Mail aus – und eine infizierte Datei ist von diesen zunächst nicht ohne weiteres zu unterscheiden.

Das Backup – Feind aller Kryptotrojaner

Bisherige Ransomware-Modelle hatten jedoch eine Schwäche: Die Unternehmen verfügen über ein Backup! Wurde der Rechner infiziert, war es so immerhin noch möglich, das System neu aufzusetzen und alle Daten und Anwendungen aus dem Backup wieder neu aufzuspielen – schon war auch die Schadsoftware und die Verschlüsselung verschwunden und die Erpresser gingen leer aus.

Doch dann kam Emotet. Mit Emotet hat das Geschäft mit der Ransomware nochmal eine völlig neue Dimension erreicht. Die Schadsoftware ist in der Lage, Inhalte aus E-Mails auszulesen und gefälschte E-Mails zu versenden, die ausgesprochen authentisch aussehen und zudem von Absendern stammen, mit denen der Empfänger zuvor in Kontakt war. Nach wie vor wird die eigentliche Schadsoftware meist als E-Mail Anhang übertragen. Für den Empfänger ist jedoch eine gefälschte und infizierte E-Mail von einer „echten“ E-Mail kaum noch zu unterscheiden, weshalb viele Benutzer ahnungslos infizierte Dokumente öffnen und schädliche Makros ausführen. Ist das erst einmal passiert, macht sich Emotet selbstständig (und weitgehend unbemerkt) im Netzwerk breit.

Emotet nutzt hierfür eine Schadsoftware mit dem Namen Trickbot. Dieser Trickbot ist ein klassischer Trojaner, der unter anderem in der Lage ist, den infizierten Rechner auszuspähen, Benutzeranmeldungen samt Passwort mitzulesen, Passwörter aus Outlook oder aus dem Browser abzurufen und auf diese Weise auch den E-Mailaccount des Anwenders zu kapern. Die Angreifer sammeln die so gewonnen Informationen – letzte E-Mails, Inhalte, Empfänger- und Absenderadressen – und übermittelt diese an einen Command- and Control-Server (C&C Server).

Täuschend echte E-Mails – von Empfängern, die Sie kennen!

Täuschend echte E-Mails – von Empfängern, die Sie kennen!

Im Unterschied zu bisherigen Ransomware-Modellen erfolgt der zweite Schritt oft manuell: der Versand von gefälschten Nachrichten mit infizierten Mail-Anhängen. Und: Die Menschen dahinter wissen was sie tun! Da sich die Schadmails oft auf vorangegangene, echte Konversationen beziehen, wirken die Inhalte sehr authentisch und glaubwürdig. Der Absender ist dem Empfänger bekannt, oft sind sogar die Anrede und das Wording stimmig. Für den User ist die Falle kaum noch zu erkennen – und er tappt hinein.

Durch diese neue Vorgehensweise sind die Angriffsszenarien so gefährlich geworden, dass das BSI (Bundesamt für Sicherheit in der Informationstechnik) explizit eine Warnung vor Emotet veröffentlichte.

Die Angreifer zielen auf AD-Admins ab

Ist ein Rechner erst mal infiziert, ist das nächste Ziel, sich Zugang zum Active-Directory zu verschaffen. Dafür werden zunächst Standardpasswörter im brute-force-Verfahren ausprobiert. Ist das nicht erfolgreich, versuchen die Angreifer auf anderen Wegen an einen Admin-Account zu gelangen. Beispielsweise werden infizierte Rechner gezielt gestört, in der Hoffnung, dass der Benutzer die Unternehmens-IT um Hilfe ruft. Eilt ein Administrator dann zu Hilfe und meldet sich mit seinem hochprivilegierten Admin-Account am infizierten Rechner an, schnappt die Falle zu: Der Trickbot protokolliert den Account samt Passwort mit und ab sofort haben die Angreifer die volle Kontrolle über das Unternehmensnetzwerk. Das Fatale daran: Mit dem Admin-Zugang können oftmals auch Backups gelöscht werden…

Obwohl die Erstinfektion üblicherweise durch Massenangriffe wie SPAM-Nachrichten erfolgt, sind die darauf folgenden Schritte meist sorgfältig geplant und vorbereitet. Ist das Admin-Passwort erst einmal unbemerkt in den Besitz des Angreifers gelangt, muss dieser nur noch die Datensicherung außer Gefecht setzen und auf den richtigen Zeitpunkt für die Verschlüsselung warten. Meist erfolgt die Verschlüsselung an einem Freitagabend. So hat die Software genug Zeit zu verschlüsseln – und keiner ist in der Nähe um schnell genug reagieren zu können…

Hat man dann keine Offsite-Datensicherung zu Hand, bleibt oft womöglich nur noch der bittere Gang zur Bank, um den oft horrenden Zahlungsaufforderungen der Erpresser nachzukommen (und die Forderungen liegen nicht selten im sechs- bis siebenstelligen Bereich).

Wie kann ich mich schützen?

So gewieft die Vorgehensweise der Emotet-Initiatoren auch ist, sind Sie dem Trojaner keineswegs gänzlich hilflos ausgeliefert. Mit den nachfolgenden Maßnahmen können Sie das Risiko einer Infizierung zumindest deutlich reduzieren:

14 wertvolle Tipps, um Ihr Unternehmen gegen EMOTET-Angriffe zu wappnen

1: Nutzen Sie Sicherheitsupdates und Patches. Halten Sie Ihr System stets aktuell.

2: Ein Backup im Active Directory Verzeichnis ist keine gute Idee! Richten Sie dedizierte Admin-Accounts für Ihr Backup ein.

3: Schützen Sie Ihr Backup! Konkret: Das Backup sollte Zugriff auf zu sichernde Systeme haben und nicht umgekehrt (Pull-Prinzip).

4: Betreiben Sie ein Offsite-Backup, das physisch vom Netz getrennt ist, sodass der Angreifer darauf nie Zugreifen kann.

5: Vermeiden Sie Office-Makros.

-

-

- Wenn es Ihre Geschäftsprozesse zulassen, dann verbieten Sie die Nutzung von Makros im gesamten Unternehmen.

- Ist der Einsatz von Makros nicht gänzlich vermeidbar, dann beschränken Sie den Einsatz auf eine ausgewählte Usergruppe, die Sie entsprechend sensibilisieren, und deaktivieren Sie Makros für alle übrigen User.

- Alternativ: Nutzen Sie eigene Makros, die Sie entsprechend signieren und lassen Sie nur noch signierte Makros zu.

-

6: Sorgen Sie für einen aktuellen Anti-Virus-Schutz auf allen Clients.

7: Setzen Sie intelligente Anti-Spam-Lösungen ein.

8: Nutzen Sie eine Spoofing-Erkennung. Diese kann mit zunehmender Zuverlässigkeit erkennen, wenn eine Absender-Adresse gefälscht wurde.

9: Setzen Sie auf ein durchdachtes Berechtigungskonzept. Nutzen Sie Unterschiedliche Admin-Accounts für Clients-, Server- und AD-Managementsysteme.

10: Verzichten Sie wo immer möglich auf Mailanhänge. Bieten Sie statt dessen Alternativen für den Dateienaustausch an.

11: Schulen Sie Ihre Mitarbeiter. Die größte Schwachstelle ist nach wie vor der Mensch (man spricht von Social Engineering). Doch um hier wirkungsvoll gegenzusteuern, müssen Usersensibiliserungen und Sicherheitsschulungen kontinuierlich und praxisgerecht erfolgen. Solche Schulungen können über entsprechende Plattformen semi-automatisiert angeboten werden – und erzielen nachweislich einen hohen Nutzen.

12: Etablieren Sie sinnvolle Passwortrichtlinien. Das funktioniert am besten über den Einsatz eines Passwort-Managers. Für jeden User und jede Anwendung müssen lange und kryptische Passwörter hinterlegt werden, die sich auch nicht wiederholen oder ähneln dürfen. Nach neueren Erkenntnissen ist es ausreichend, ein Passwort nur dann zu ändern, wenn es kompromittiert wurde. Viel wichtiger ist es, dedizierte und sichere Passwörter zu verwenden und diese zugriffsgeschützt im Passwortmanager (nicht im Browser!) zu verwalten.

13: Nutzen Sie Zwei-Wege-Authentifizierung wo immer es möglich ist.

14: Lassen Sie regelmäßige Penetrationstests durchführen, um mögliche Schwachstellen rechtzeitig aufzudecken.

Und was, wenn es mich doch erwischt hat?

- Cool bleiben aber schnell handeln!

- Trennen Sie den infizierten Rechner umgehend vom Netzwerk (auch WLAN!).

- Niemals mit Adminrechten an einem infizierten Rechner anmelden!

- Engagieren Sie einen Incident-Response-Profi (Adressen von entsprechenden Anbietern sollten Sie schon im Vorfeld griffbereit haben).

- Informieren Sie Ihren Datenschutzbeauftragten.

- Und danach: Setzen Sie Ihr System auf der „grünen Wiese“ komplett neu auf! Kein Altbestand, keine alten Passwörter (Sie müssen davon ausgehen, dass sämtliche Zugangsdaten kompromittiert wurden).

Sie wollen testen, wie sicher Ihr Unternehmen bereits ist?

Machen Sie unseren Online-Quick-Test – anonym (wenn Sie möchten) und kostenlos: tra.fo/emotet-quickcheck